はじめてのAWS

はじめに

AWSは言わずと知れたAmazonが提供するクラウドコンピューティングサービスです。

ここでは、AWSを使用するためにアカウントの登録から最初にやっておくべきことについて綴ります。

本記事の目次

無料アカウント登録

以下のURLからAWSの無料アカウントを登録します。

「今すぐ無料アカウント作成」をクリックします。

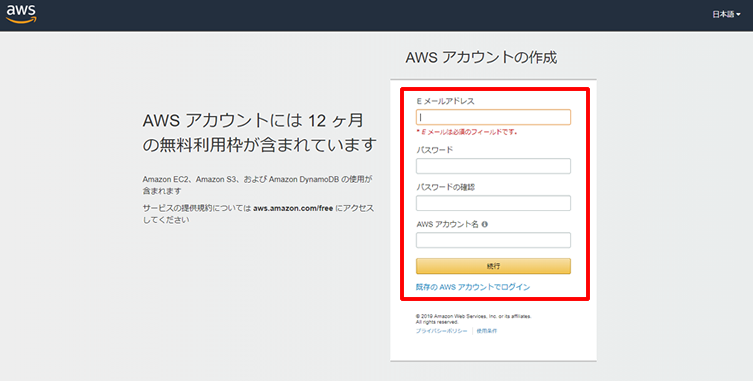

「Eメールアドレス」、「パスワード」、「パスワードの確認」、「AWS アカウント名」を入力し、「続行」をクリックします。

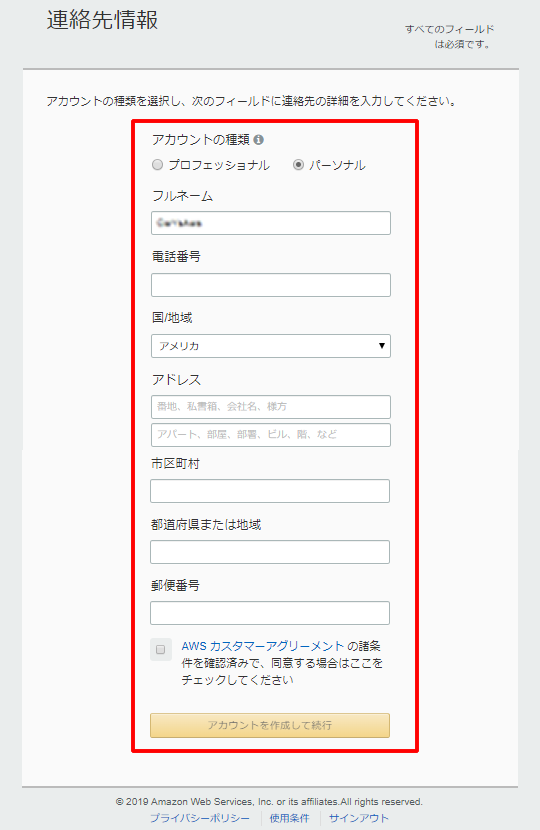

「アカウントの種類」、「電話番号」、「国/地域」、「アドレス」(住所)、「市区町村」、「都道府県または地域」、「郵便番号」を入力します。

今回は個人利用で登録しますので、「アカウントの種類」は"パーソナル"を選択します。

住所は半角英数字で入力する必要がありますので、漢字をアルファベットに変換して登録します。

「AWSカスタマーアグリーメント」の同意にチェックし、「アカウントを作成して続行」をクリックします。

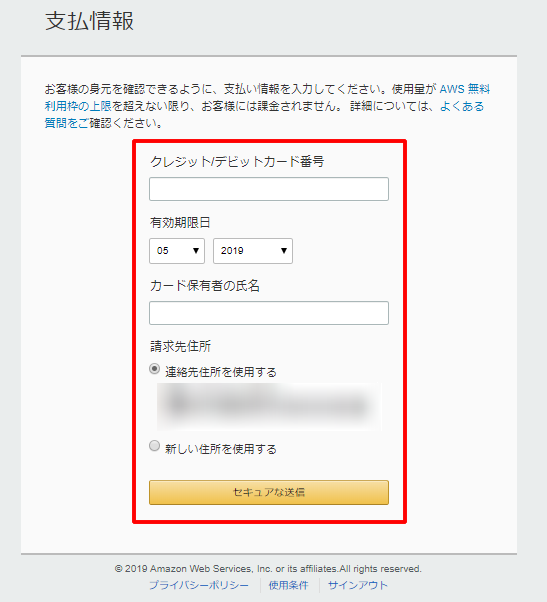

料金の支払情報を入力します。

1年間の無料利用をする場合も入力は必要です。

「クレジット/デビットカード番号」、「有効期限日」、「カード保有者の氏名」を入力し、「請求先住所」を選択します。

※入力した連絡先情報と異なる請求先を指定する場合は"新しい住所を使用する"を選択し、新しい連絡先情報を入力します。

ここでは"連絡先住所"を使用するを選択します。

「セキュアな送信」をクリックし、次に進みます。

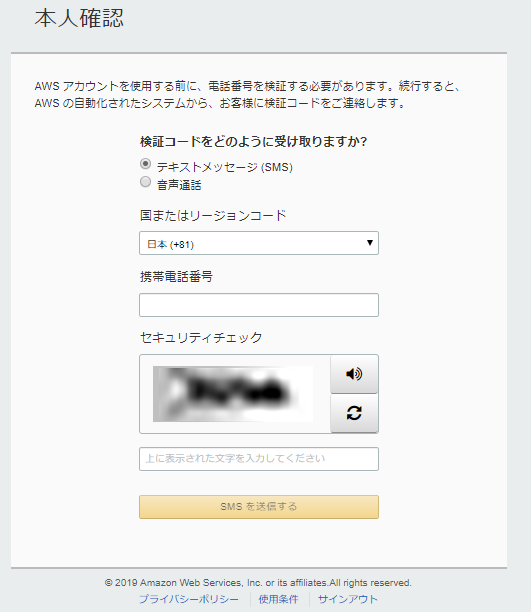

本人確認情報を入力します。

ここでは"テキストメッセージ(SMS)"を利用して本人確認を行います。

「SMSを送信する」をクリックします。

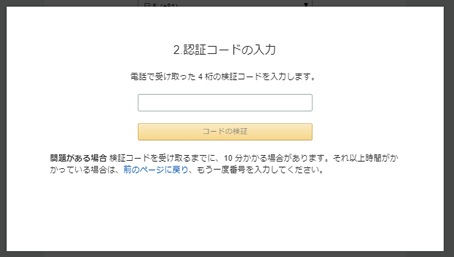

SMSで認証コードが送信されるのでその数字を入力し、「コードの検証」をクリックします。

本人確認ができます。「続行」ボタンをクリックします。

サポートプランを選択します。

「無料」をクリックします。

アカウント登録が完了しました。

ルートアカウントのMFAを設定

最初に登録したアカウント(ルートアカウント)のセキュリティを強化するためにMFA(Multi-Factor Authentication:多要素検証)を設定します。

AWSにサインインする際に、通常のアカウントとパスワードに加え、個人が所有しているデバイス(MFAデバイス)から発行されるワンタイムパスワードを入力することで、セキュリティを強化できます。

MFAデバイスは2種類あります。

- ハードウェアデバイス

キーホルダータイプ、カード型のMFAデバイスがあります。

サードパーティプロバイダのGemalto社が販売しています。 - 仮想デバイス

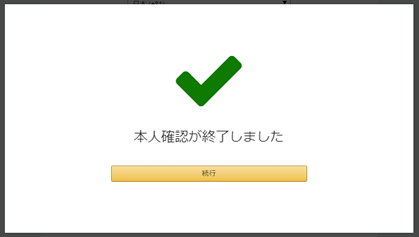

Google Authenticatorというアプリをインストールして使用します。

ここでは仮想デバイスを使用します。

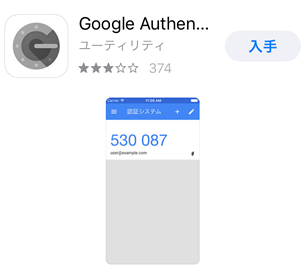

AWS マネジメントコンソール トップから「サービス」→「IAM」へ進みます。

「セキュリティステータス」から「ルートアカウントのMFAを有効化」を選択し、「MFAの管理」をクリックします。

「セキュリティ認証情報」画面から「多要素認証(MFA)」をクリックします。

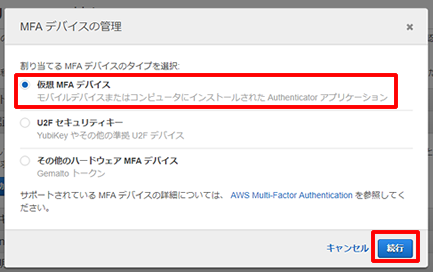

「MFA デバイスの管理」ダイアログから「仮想 MFA デバイス」を選択し、「続行」をクリックします。

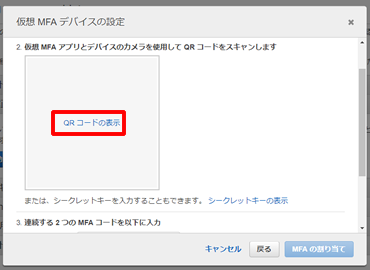

「仮想 MFA デバイスの設定」ダイアログから「QRコードの表示」をクリックします。

インストールした Google Authenticator から設定を開始すると 6桁の数字が一定時間ごとに切り替わります。

表示される6桁の数字と切り替わった6桁の数字を「MFAコード1」と「MFAコード2」に入力し、「MFA の割り当て」をクリックします。

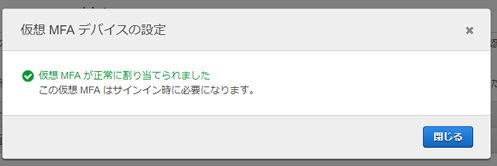

「仮想 MFA デバイス」の設定が完了しました。

サインインを確認します。

通常通りサインインを行うと、MFAコードの入力を求められます。

Google Authenticator でMFAコードを発行し、それを入力します。

「送信」をクリックするとサインインができます。

料金関連設定

AWS は各種サービスの使用量に応じて料金が発生します。

気づかぬうちに予想以上の料金が請求されないように料金に関する設定を行います。

AWS マネジメントコンソールのヘッダのサインインユーザー名が表示されているプルダウンメニューから「マイ請求ダッシュボード」をクリックします。

サイドメニューから「Billing の設定」をクリックします。

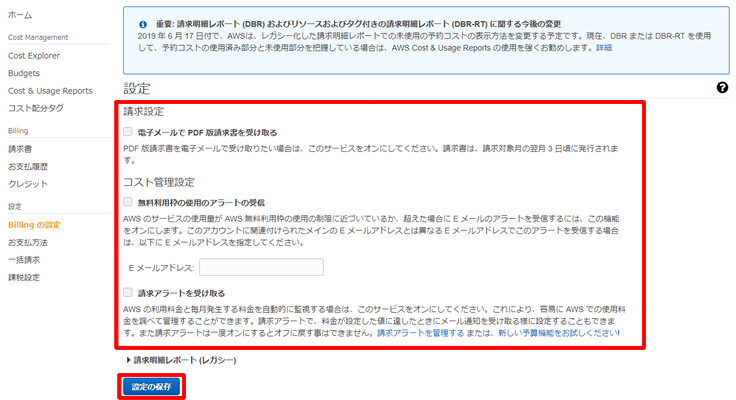

デフォルトでは何も設定されていません。

すべてにチェックを入れ、通知を受ける「E メールアドレス」を入力します。

「請求アラートを受け取る」は料金が設定値に達した際に、メール通知を受け取ることができますので設定しておいた方が良いでしょう。

ただし、「請求アラート」は一度オンにするとオフに戻すことはできませんので、各自の都合に合わせてオンにするかどうかを判断してください。

設定を入力したら「設定の保存」をクリックしてください。

次に予算を設定します。

「マイ請求ダッシュボード」画面から「Budgets」(予算)をクリックします。

「Create a budget」をクリックし、予算の設定に進みます。

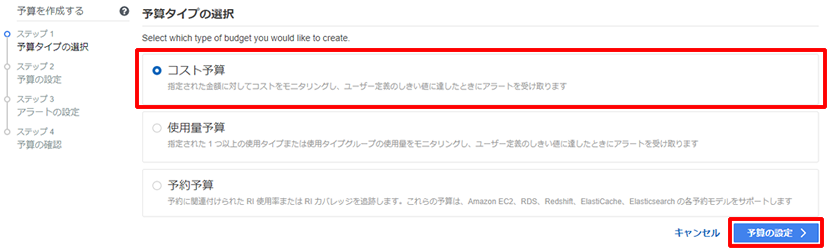

「予算タイプの選択」から"コスト予算"を選択し、「予算の設定」をクリックします。

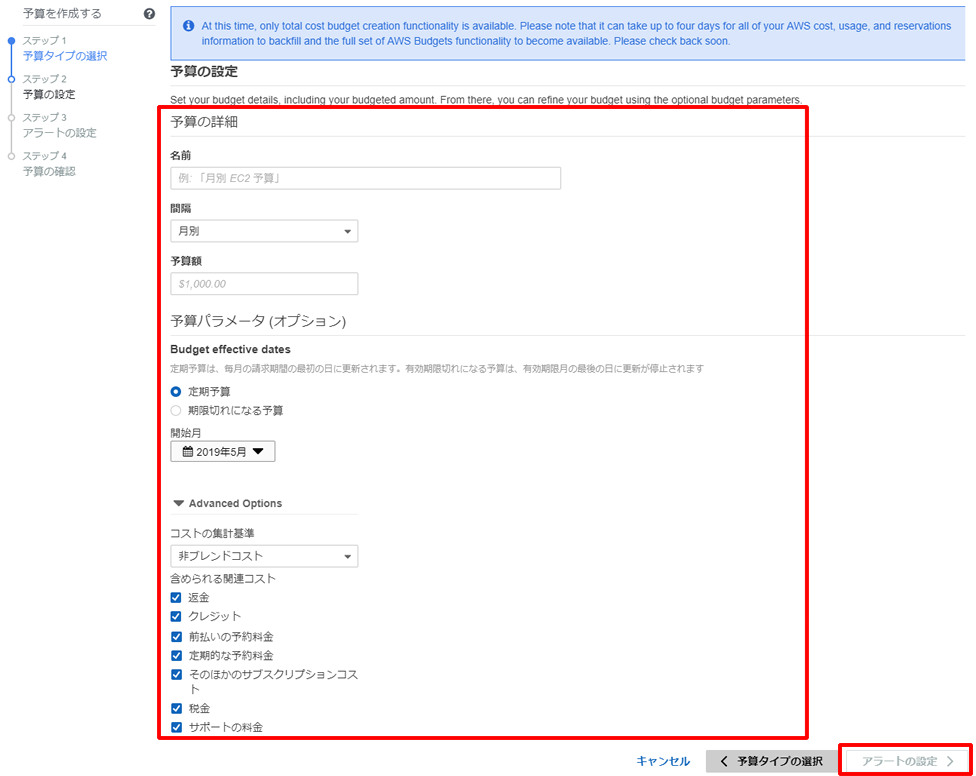

「予算の詳細」を入力し、「アラートの設定」をクリックします。

ここでは、月別に全体で50$を予算とします。

アカウント全体の予算を設定するので、「コストの集計基準」は"ブレンドコスト"を選択します。

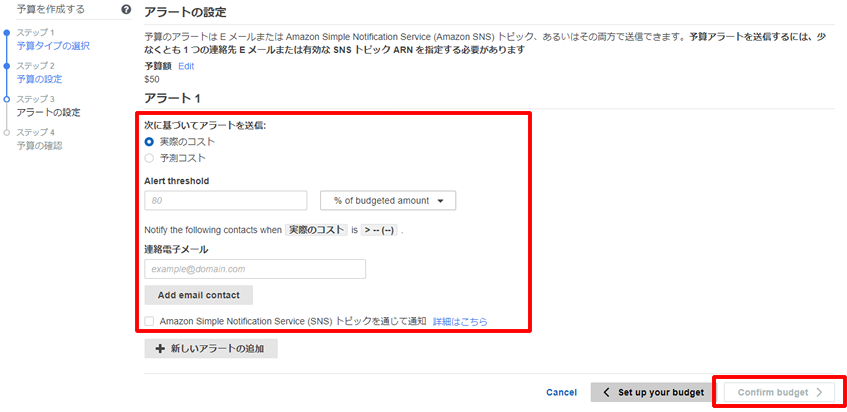

「アラートの設定」を入力し、「Confirm budget」をクリックします。

ここでは実際のコストに基づいて、予算の80%を超えたらアラートを送信するように設定します。

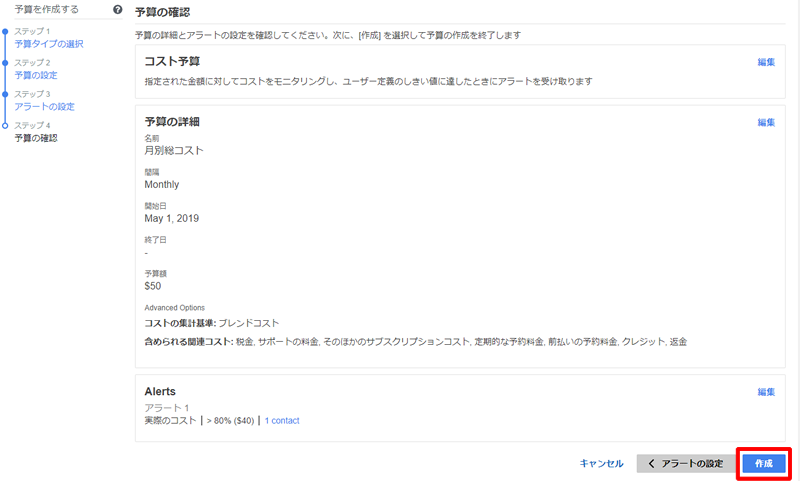

内容の確認を確認したら「作成」をクリックして、請求アラートの作成を実行します。

これで予算と請求アラートの設定が完了しました。

パスワードポリシーの設定

AWSのデフォルトのパスワードポリシーは非常に脆弱です。

そのため、ルートアカウントの他にIAMユーザーを追加する前にパスワードポリシーを設定します。

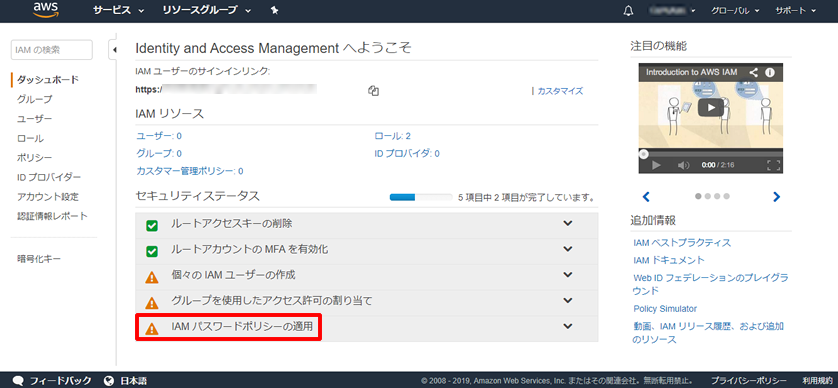

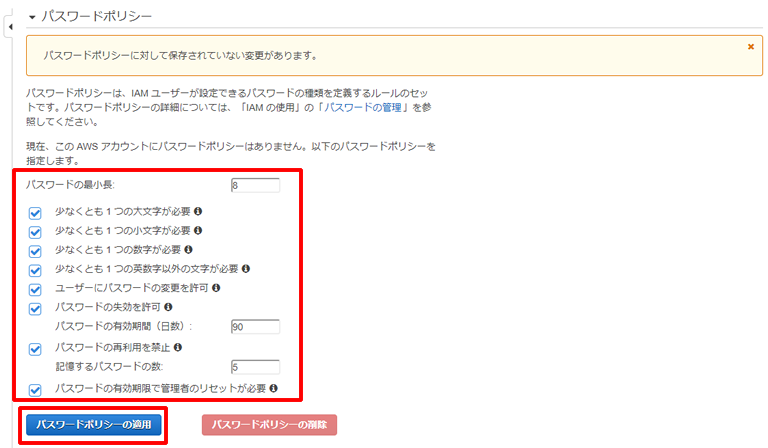

AWS マネージメントコンソールの IAM 管理画面から「IAM パスワードポリシーの適用」をクリックします。

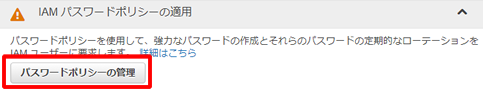

「パスワードポリシーの管理」をクリックします。

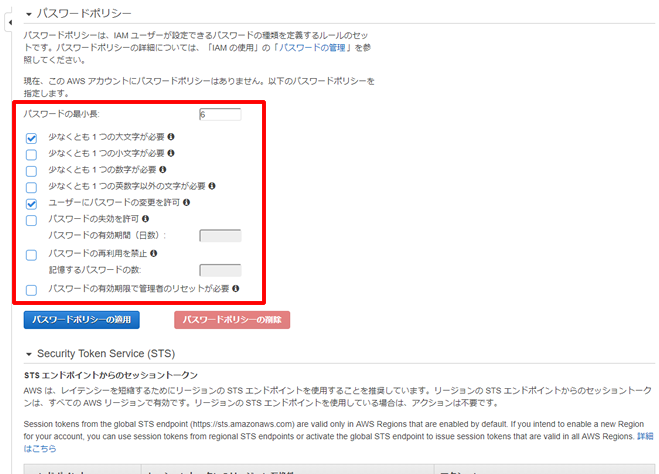

デフォルトのパスワードポリシーが表示されています。

パスワードポリシーをより強固なものに変更し、「パスワードポリシーの適用」をクリックします。

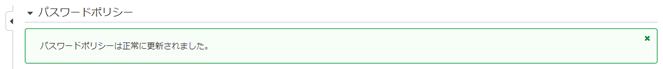

パスワードポリシーの設定が完了しました。

管理者 IAM ユーザーおよびグループの作成

ルートアカウントとは別に管理者 IAM ユーザーを作成します。

個人利用する場合はルートアカウントのみで十分かもしれませんが、AWSは大抵は会社で利用するでしょう。

IAM ユーザーアカウントごとに誰がどのリソースにアクセスできるかを制限するためにルートアカウントとは別に IAM ユーザーを作成します。

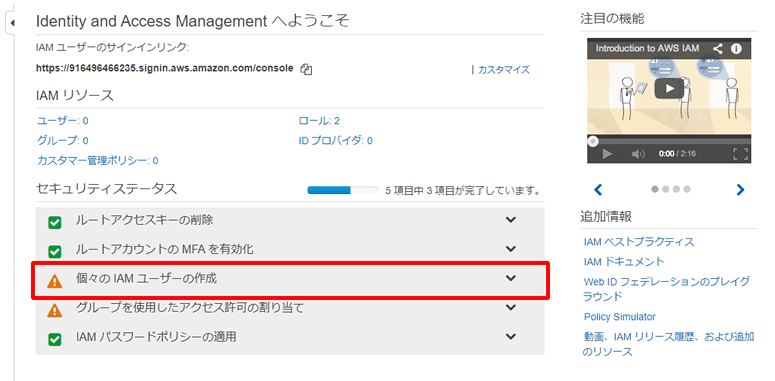

AWS マネージメントコンソールの IAM 管理画面から「個々の IAM ユーザーの作成」をクリックします。

「ユーザーの管理」をクリックします。

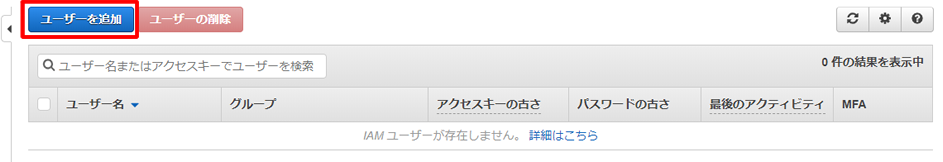

IAM ユーザー管理画面から「ユーザーを追加」をクリックします。

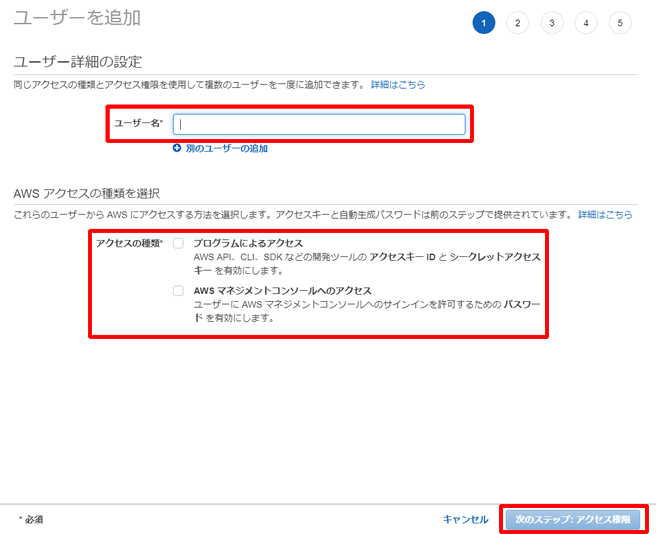

「ユーザー名」を入力し、「アクセスの種類」をチェックします。

ここでは「アクセスの種類」はAWS CLI を利用することを見越して、"プログラムによるアクセス"および"AWS マネジメントコンソールへのアクセス"の両方にチェックを入れます。

"AWS マネジメントコンソールへのアクセス"にチェックを入れると、「コンソールのパスワード」、「パスワードのリセットが必要」の選択欄が表示されます。それぞれ選択して「次のステップ:アクセス権限」をクリックします。

ここでは「コンソールのパスワード」は"自動生成パスワード"を選択し、「パスワードのリセットが必要」にもチェックを入れます。

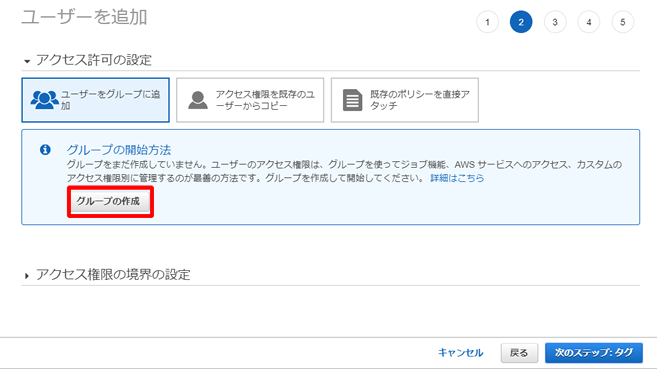

まだグループを作成していませんので、以下の画面のように表示されます。

「グループの作成」をクリックしてグループの作成に進みます。

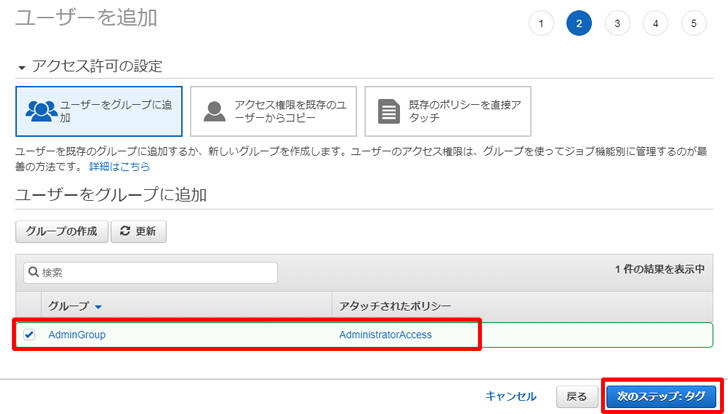

「グループの作成」ダイアログが表示されるので、「グループ名」を入力し、グループに適用する「ポリシー」を選択します。

細かく設定することができますが、ここでは管理者ユーザーを作成するので、グループも管理者グループを作成し、そのポリシーもAdministratorAccess(フルアクセス)を適用します。

「グループの作成」をクリックします。

「ユーザーを追加」画面に戻ると、作成したグループがチェックされています。

「次のステップ:タグ」をクリックします。

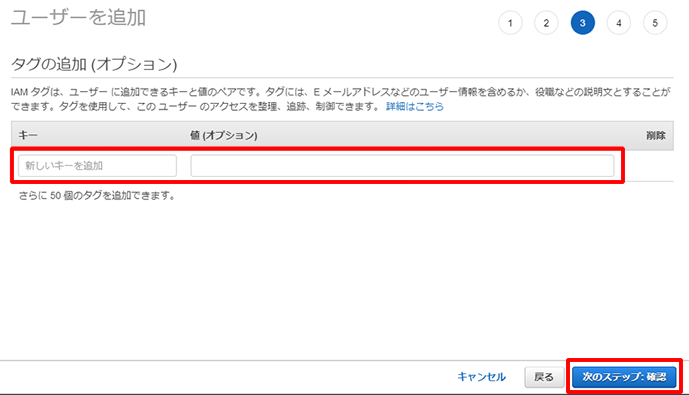

作成するユーザーにタグをつけます。

IAM ユーザーの数が少ないうちはこのユーザーがどういうユーザーなのかを識別できますが、数が増えると管理が困難になります。

そのためタグをつけて、ユーザーを識別できるように設定します。

入力したら「次のステップ:確認」をクリックします。

ここでは、「キー」を"NOTE"とし、その「値」として"Administrator User"としてタグをつけます。

※例のごとく日本語は使用できませんので、半角英数字記号で入力します。

「確認」画面にこれまでに入力した内容が表示されます。

内容に誤りがなければ、「ユーザーの作成」をクリックします。

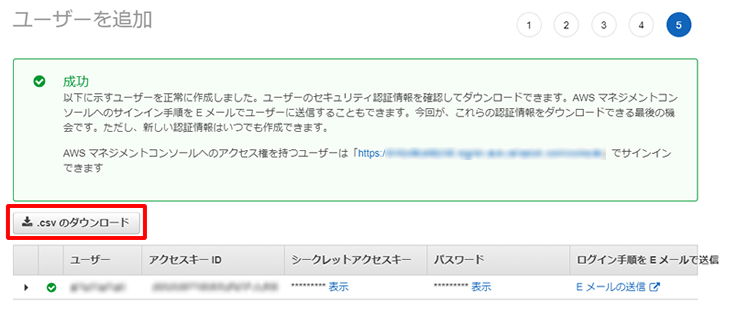

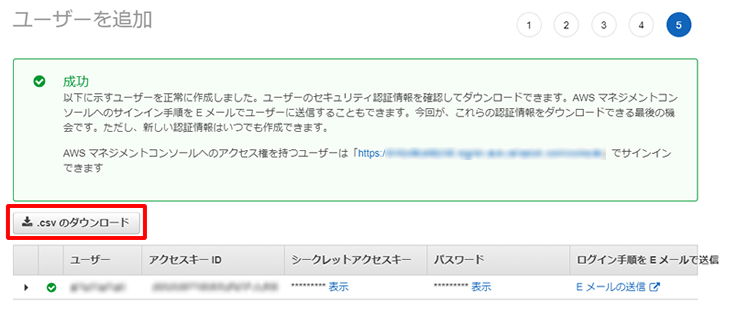

ユーザーの追加が完了しました。

表示されている情報を今後利用しますので、必ず「.csv のダウンロード」をクリックし、ユーザー情報を保管しましょう。

csv をダウンロードしたら、「閉じる」をクリックし、ユーザーの追加を終了します。

最後に追加したユーザーでサインインします。

ダウンロードした csv に「Console login link」が載っていますので、そのURLにアクセスします。

このときルートアカウントはサインアウトしておいてください。

サインイン画面が表示されますので、ダウンロードした csv に記載されている「User name」、「Password」を入力し、「サインイン」をクリックしてサインインします。

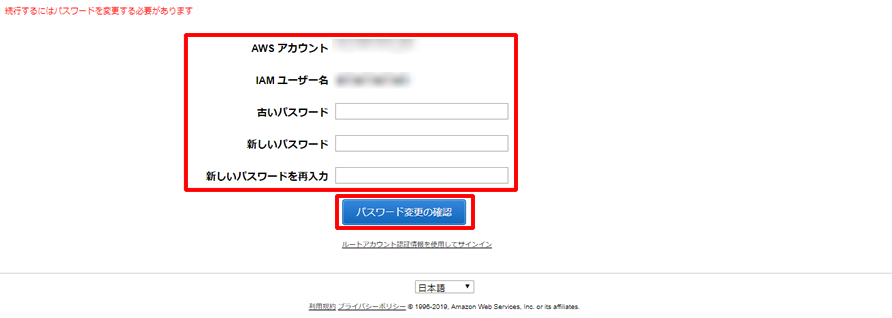

ユーザーを追加した際に、「パスワードのリセットが必要」にチェックを入れていたので、サインインに成功するとパスワードの変更を求められます。

古いパスワードと新しいパスワードをパスワードポリシーに倣って入力し、「パスワード変更の確認」をクリックします。

サインインが完了し、AWS マネジメントコンソール のヘッダにサインインしたユーザー名が表示されます。

これで追加したユーザーのサインインが確認できました。